Nilalaman

Sa artikulong ito: Pag-iwas sa Malware Iwasan ang Spying sa Wired Access

Ang Internet ay dinisenyo para sa kaginhawahan at kaginhawaan at hindi para sa seguridad. Kung nag-surf ka sa Internet sa parehong paraan na ginagawa ng average na gumagamit ng Internet, malamang na ang ilang mga nakakahamak na tao ay susunod sa iyong mga gawi sa pagba-browse gamit ang spyware o script at maaaring pumunta hanggang sa gamitin ang camera mula sa iyong PC sa iyong computer. kaalaman. Ang mga nakakakuha ng impormasyon tungkol sa kalikasan na ito, kung nasaan sila sa mundo, ay maaaring malaman kung sino ka, kung saan ka nakatira, at makakuha ng mas maraming personal na impormasyon tungkol sa iyo. Mayroong dalawang pangunahing pamamaraan ng pagsubaybay sa Internet.

- Ilagay ang lugar ng spyware sa iyong computer

- "Makinig" sa lahat ng data na nakikipagpalitan ka sa mga malalayong server mula sa kahit saan sa mundo.

yugto

Paraan 1 Iwasan ang malware

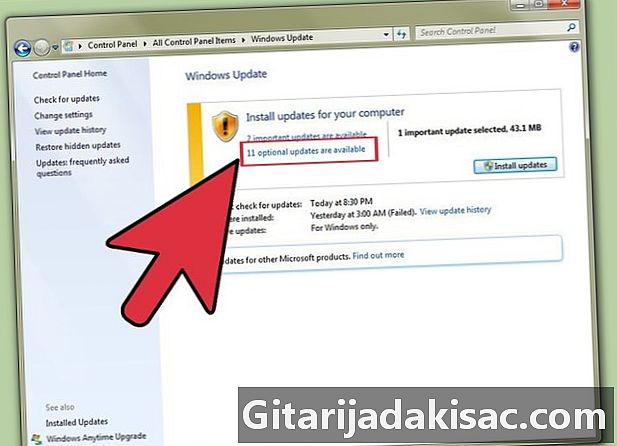

- Panatilihing napapanahon ang iyong operating system. Ang pinaka-tradisyunal na pamamaraan na ginamit upang maniktik sa Internet ay ang mag-iniksyon ng spyware na maaaring buksan ang "mga pintuan ng pag-access" ng sistema ng biktima nang walang kanyang kaalaman. Sa pamamagitan ng pagpapanatili ng iyong operating system na napapanahon, papayagan mo ang publisher nito na malabo ang mga pag-aayos ng seguridad ng software upang maprotektahan ang mga pinaka mahina na bahagi ng iyong OS at gumawa ng malfunction na malware.

-

Panatilihing napapanahon ang iyong mga aplikasyon. Tiyak na ang mga application na iyong ginagamit ay na-update upang mapagbuti ang mga tampok, ngunit ito rin ay isang paraan upang ayusin ang mga bug. Mayroong iba't ibang mga uri ng mga bug: ang ilan sa mga ito ay makagawa lamang ng mga hindi napapansin na mga dysfunction ng gumagamit, ang iba ay makakaapekto sa ilang mga mode ng operasyon ng iyong programa, ngunit mayroon ding isang kategorya na nagbibigay-daan sa mga hacker na awtomatikong samantalahin ang mga kilalang kahinaan sa seguridad. Awtomatikong kunin ang remote control ng iyong machine. Nagpapatuloy ito nang hindi sinasabi na kung ang mga gayong bug ay tinanggal, ang mga pag-atake na ito ay titigil sa nangyayari. -

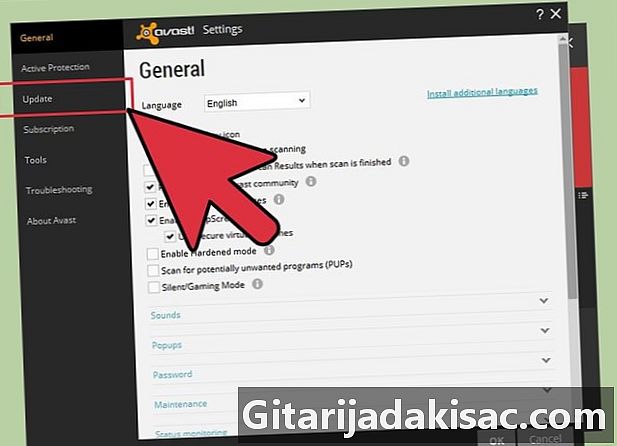

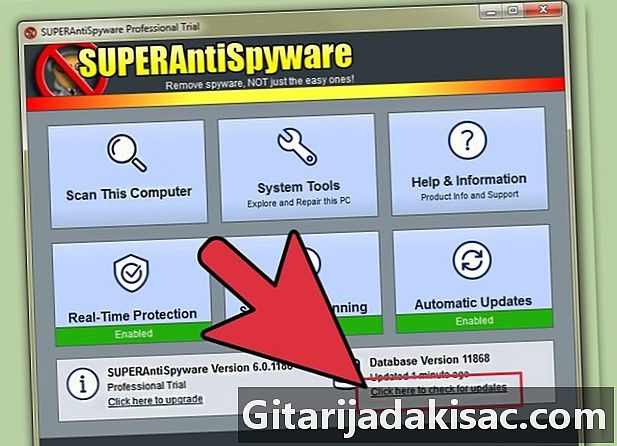

Panatilihin ang iyong antivirus tumatakbo at napapanahon. Nalalapat ito lalo na sa mga sistemang nagpapatakbo sa ilalim ng Windows. Kung ang database ng pirma ng antivirus ay hindi na-update sa mga regular na agwat, hindi ito agad na makitang mga virus at malware. Kung ang iyong system ay hindi regular na sinuri at ang iyong antivirus ay hindi nakatakda upang tumakbo sa background, hindi ito magiging kapaki-pakinabang. Ang layunin ng mga programang antivirus ay upang mag-scan para sa mga virus, spyware, bulate, at rootkits at alisin ang mga banta na ito. Ang isang program na dalubhasa sa tiktik ng spyware ay walang mas mabuting epekto kaysa sa isang mahusay na antivirus. -

I-on lamang ang isang antivirus. Ang mga programang ito ay dapat kumilos nang napaka kahina-hinala upang maging epektibo.Sa pinakamaganda, makakakuha ka ng isang "maling positibo" na napansin ng isa o iba pang iyong antivirus at pinakamalala, ang pagkilos ng isa sa kanila ay maaaring mapigilan ng isa pa. Kung nais mong gumamit ng higit sa isang software ng antivirus, i-update ang iyong mga database ng pirma, idiskonekta ang iyong computer mula sa Internet, ganap na huwag paganahin ang iyong pangunahing antivirus, at ilagay ang pangalawang isa sa pagkilos sa mode na "scan on demand". Ang iyong pangunahing antivirus ay maaaring napansin bilang isang "maling positibo", ngunit alam na hindi ito magiging isang problema. Ngayon ilunsad ang iyong pangunahing antivirus at magpatuloy na gamitin ang iyong computer nang normal. Ang Malwarebytes software ay maaaring maging isang mahusay na pandagdag sa iyong unang antas ng seguridad ng antivirus. -

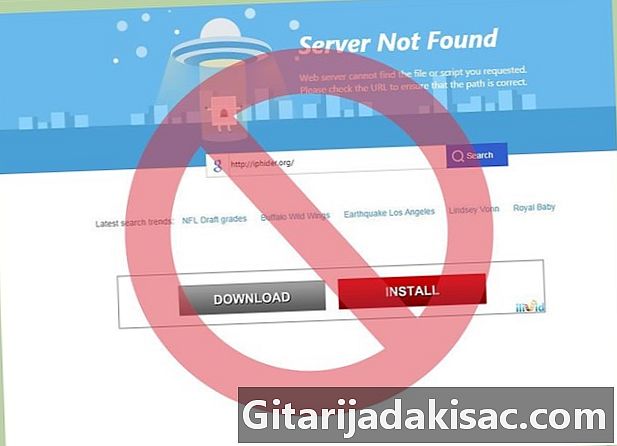

Gawin lamang ang iyong mga pag-download mula sa mga mapagkakatiwalaang site. Huwag mag-download ng anumang bagay na nagmumula sa mga opisyal na site (para sa anumang operating system) o mga mapagkakatiwalaang mga repositori sa aplikasyon. Kung nais mong i-download ang player ng VLC media, i-download lamang ito mula sa imbakan ng aplikasyon na naaayon sa iyong operating system o mula sa site ng publisher. Maghanap para sa address ng publisher sa Google na magbibigay sa iyo:www.videolan.org/vlc/. Huwag gumamit ng higit pa o mas kilala o hindi opisyal na mga site, kahit na ang iyong antivirus ay hindi nag-uulat ng alarma kapag nagawa mo. -

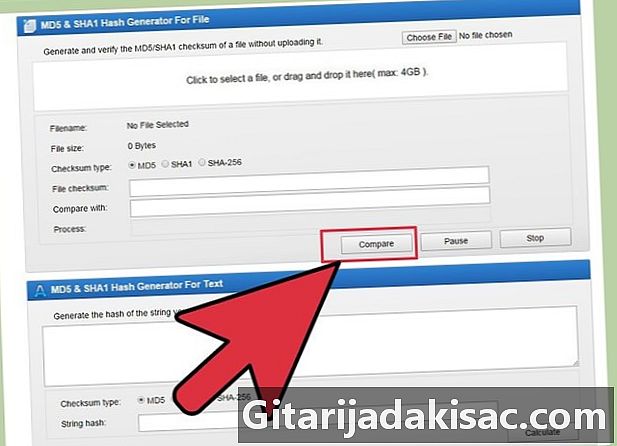

Gumawa ng isang tseke sa pirma ng pirma. Sumangguni sa mga tagubilin na ibinigay sa site na ito at sa artikulong ito tungkol sa mga lagda ng md5 at SHA2. Ang ideya sa likod ng pamamaraang ito ng pagpapatunay ay upang lumikha ng isang pirma mula sa mga binary na nilalaman ng isang file (tulad ng installer ng isang application). Ang nagresultang pirma ay ibinibigay sa opisyal na website ng pag-download o sa isang mapagkakatiwalaang database. Kapag na-download mo ang file, maaari mong kopyahin ang pirma na ito sa iyong sarili sa isang programa na idinisenyo upang makabuo nito, pagkatapos ay ihambing ang resulta na nakuha sa kung ano ang ibinigay sa website ng pag-download. Kung ang pinaghambing na mga lagda ay pareho, maayos ang lahat, kung hindi, maaaring mag-download ka ng isang maling na manipulasyon o manipuladong programa na maaaring naglalaman ng isang virus o maaaring ito ay isang error sa panahon ng paghahatid. Sa alinmang kaso, kakailanganin mong i-restart ang pag-download upang madama ito. Ang prosesong ito ay awtomatikong inilalapat kapag nag-download ng mga pamamahagi ng Linux o BSD kung gumagamit ka ng isang tagapamahala ng package, kaya hindi mo na kailangang mag-alala tungkol dito. Sa Windows, kakailanganin mong manu-manong isagawa ang tseke na ito. -

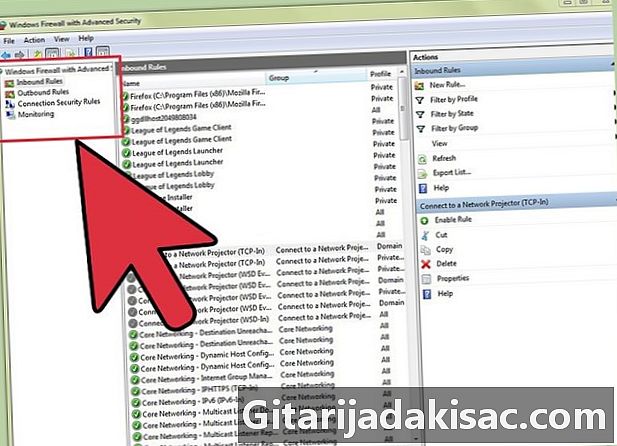

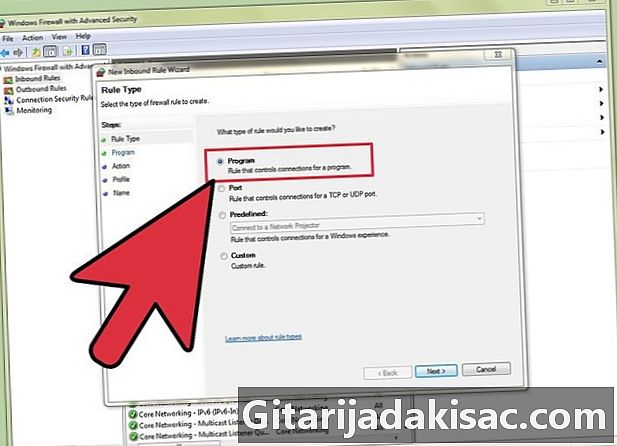

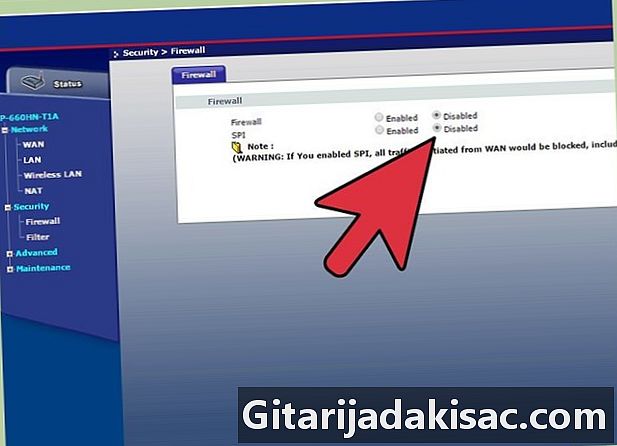

Maglagay ng isang firewall sa lugar. Ang mga isinama sa mga pamamahagi ng Linux ay may napakagandang kalidad: ito ay "netfilter" at "iptable" sa ilalim ng Linux o "pf" sa ilalim ng BSD. Sa Windows, kakailanganin mong maghanap para sa isang tama. Upang maunawaan kung ano ang isang firewall, isipin ang isang switchman sa isang malaking bakuran ng marshalling, kung saan may mga tren (katulad ng data mula sa isang network), pantalan (maihahambing sa mga port ng port), at riles ( maihahambing sa mga daloy ng data). Ang isang tren ay hindi maaaring mag-load ng sarili: kakailanganin nitong gumamit ng isang serbisyo sa paghawak, na katulad ng mga demonyo (ito ay mga programa na tumatakbo sa background at kinakailangang singilin ang isang partikular na daungan). Kung wala ang serbisyong ito, kahit na ang tren ay nakarating sa tamang platform, walang magagawa. Ang isang firewall ay hindi ding pader o isang hadlang, ito ay isang sistema ng pag-turnout, na ang papel ay upang pamahalaan ang daloy ng data sa mga port na itinakda upang payagan ang pag-input o output. Iyon ay sinabi, wala kang kakayahang kontrolin ang mga papalabas na koneksyon maliban kung mai-block mo o idiskonekta ang network, ngunit makikita mo kung ano ang nangyayari. Kahit na ang karamihan sa spyware ay nakakapag-sneak nang matalino sa iyong firewall, hindi nila maitago ang kanilang mga aktibidad. Mas madaling makita ang spyware na naglalabas ng impormasyon mula sa port 993 kahit na hindi ka gumagamit ng isang IMAP application kaysa sa paghahanap nito na nakatago sa Internet Explorer na nagpapadala ng data sa port 443, na regular mong ginagamit at lehitimo. Kung gumagamit ka ng isang karaniwang firewall (ito ang kaso para sa fp at netfilter / iptable), suriin para sa hindi inaasahang pag-agos sa pamamagitan ng pagharang ng lahat ng pag-input maliban sa pinapayagan na mga koneksyon. Tandaan na pahintulutan ang lahat ng data na dumadaloy sa Loopback (lo) port na kinakailangan at secure. -

Kung ang iyong firewall ay neutral, gamitin lamang para sa mga aktibidad sa pag-uulat. Hindi mo magagawang i-block ang anumang daloy ng data na may isang firewall ng kalikasan na ito, na maaari lamang i-filter ang mga packet. Iwasan ang "application-based" pag-access sa pag-filter, na kumplikado upang maipatupad, hindi na ginagamit at nagbibigay sa iyo ng isang kahulugan ng "maling seguridad". Karamihan sa mga infiltrates ay nakakasama sa nakakahamak na code sa mga lehitimong aplikasyon na kailangang kumonekta sa Internet (tulad ng Internet Explorer) at karaniwang nagsisimula nang sabay. Kapag sinusubukan na kumonekta ang browser na ito, hihilingin ng firewall ang iyong pahintulot at kung bibigyan mo ito, magsisimula ang spyware na maglabas ng maraming impormasyon nito sa iyong lehitimong data sa mga port 80 at 443. -

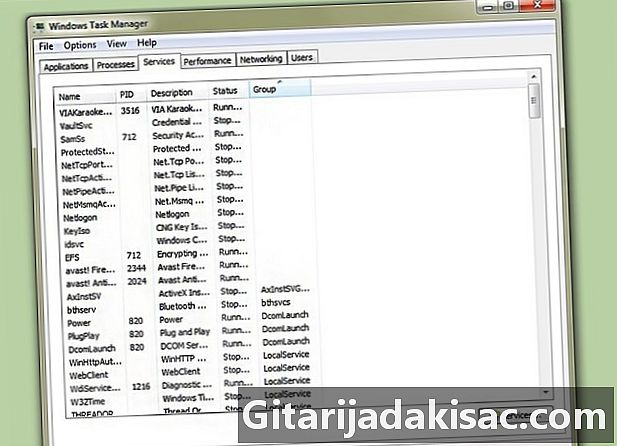

Suriin ang mga serbisyo (o daemons) sa pagpapatakbo. Upang bumalik sa halimbawa ng pag-aalis ng tren na nabanggit sa itaas, kung walang nagmamalasakit sa mga kargamento, walang mangyayari. Huwag gumamit ng isang server, hindi mo na kailangang maglagay ng serbisyo upang makinig sa kung ano ang nangyayari sa labas. Maging maingat na: ang karamihan sa mga serbisyo na tumatakbo sa Windows, Linux, Mac OS o BSD ay mahalaga, ngunit hindi maaaring makinig sa nangyayari sa labas ng iyong computer. Kung maaari mo, huwag paganahin ang mga hindi kinakailangang serbisyo o hadlangan ang trapiko sa kaukulang port ng iyong firewall. Halimbawa, kung ang serbisyo ng "NetBios" ay nakikinig sa mga port ng 135 at 138, hadlangan ang papasok at papalabas na trapiko mula sa kanila kung hindi ka gumagamit ng Windows Share. Alalahanin na ang mga bug sa mga serbisyo ay karaniwang buksan ang mga pintuan upang kontrolin ang iyong computer nang malayuan at kung ang mga serbisyong ito ay naharang sa isang firewall, walang makakapasok sa iyong system. Maaari mo ring subukan ang paggamit ng mga programa sa pag-scan tulad ng "nmap" upang matukoy ang mga port na kakailanganin mong i-block o mga serbisyo na kailangang mapigilan (na magiging pareho). -

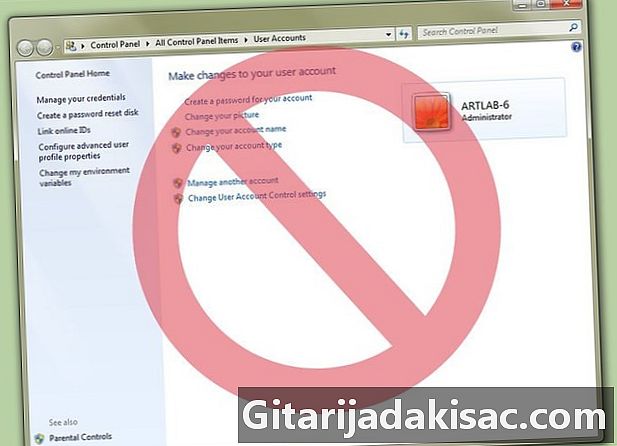

Huwag gamitin ang iyong system administrator account. Ito ay mas mahusay sa ilalim ng Vista at Windows 7 na mga bersyon. Kung gumagamit ka ng isang account sa tagapangasiwa, anumang aplikasyon, kahit na ito ay nakamamatay, maaaring hilingin sa iyo na tumakbo kasama ang mga pribilehiyo ng administrator. Ang malware na walang pag-access sa mga pribilehiyo ng administrator ay kailangang maging matalino upang mag-deploy ng kapangyarihan sa iyong system kung pamilyar ka sa pagtatrabaho sa "standard" mode. Sa pinakamaganda, maaari lamang itong magpadala ng impormasyon sa iyo bilang isang solong gumagamit, ngunit wala sa ibang gumagamit sa system. Hindi ito maaaring kumonsumo ng maraming mga mapagkukunan ng system upang maipadala ang impormasyon nito at magiging mas madali itong makita at matanggal mula sa computer. -

Isaalang-alang ang paglipat sa Linux. Kung hindi mo gusto ang mga laro sa computer o hindi ka gumagamit ng bihirang o dalubhasang software, mas mabuti para sa iyo na lumipat sa Linux. Sa ngayon, kilala talaga na isang dosenang malware na tinangka na makahawa sa mga sistemang ito at mabilis silang neutralisado sa pamamagitan ng mga update sa seguridad na inaalok ng iba't ibang mga pamamahagi. Ang mga pag-update ng aplikasyon ng Linux ay napatunayan, nilagdaan, at nagmula sa mga napatunayan na mga repositori. Bagaman mayroong mga antivirus para sa Linux, hindi sila kinakailangan, isinasaalang-alang ang mode ng trabaho na ipinatupad sa sistemang ito. Malalaman mo sa opisyal na mga repositories ng pamamahagi ng Linux ng isang malaking halaga ng mataas na kalidad, mature, libre at libreng mga aplikasyon, nakakatugon sa karamihan ng mga pangangailangan (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) pati na rin ang isang malaking bilang mga programa para sa paggamit at pag-convert ng mga file ng multimedia. Karamihan sa mga libreng application na ito ay unang binuo para sa at sa ilalim ng Linux at kalaunan ay nai-port sa Windows.

Paraan 2 Iwasan ang pag-espiya sa isang wired na pag-access

-

Suriin ang integridad ng iyong wired network. Siguraduhin na ang iyong paglalagay ng kable sa network ay hindi naka-tamper sa at walang karagdagang mga link sa iyong mga switch at mga kahon ng splitter. -

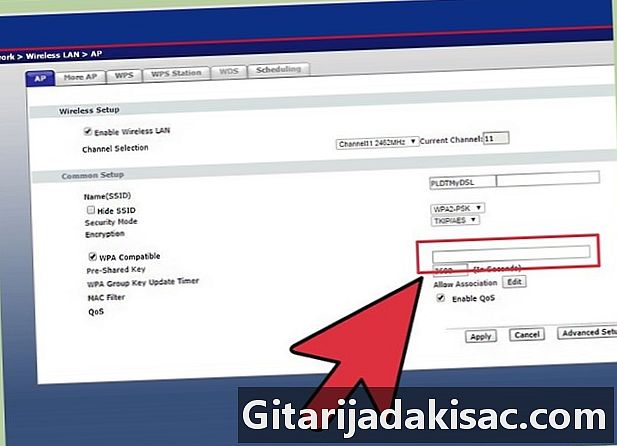

Suriin ang kahusayan ng protocol ng pag-encrypt ng iyong wireless network. Ang daloy ng data ng iyong router ay dapat na naka-encrypt ng hindi bababa sa ilalim ng WPA-TKIP, WPA (2) -CCMP o WPA2-AES protocol, ang huli ang pinaka-epektibo. Ang mga pamamaraan ng spypicking na mabilis na umusbong, Ang proteksyon ng WEP ay naging hindi pantay-pantay at sa gayon ay hindi na pinoprotektahan ang iyong pagiging kompidensiyal. -

Huwag mag-navigate kailanman sa pamamagitan ng isang proxy sa Internet. Tandaan na nasa isang relasyon ka ng "tiwala" sa isa na maglagay ng proxy na ito at kung sino ang isang perpektong estranghero sa iyo. Maaaring hindi ito mahusay na kahulugan tulad ng iniisip mo at maaaring "makinig" at i-record ang lahat ng iyong ipinadala o natanggap sa Internet sa pamamagitan ng proxy nito. Posible ring mabasa ang encryption na ibinigay ng mga HTTPS, SMTPS o IMAP na mga protocol na ginagamit mo kung hindi ka kumuha ng pag-iingat. Sa ganitong paraan, maaari niyang makuha ang bilang ng iyong credit card o ang access code sa iyong bank account kung gumawa ka ng mga pagbabayad online. Mas mahusay na para sa iyo na direktang gumamit ng isang protina ng HTTPS sa isang site kaysa sa pagdaan sa ganap na hindi kilalang mga intermediate services. -

Gumamit ng pag-encrypt kung saan posible. Ito ang tanging paraan upang matiyak na walang ibang iba kaysa sa iyong sarili at ang malayuang server ay maiintindihan ang iyong ipinapadala at natatanggap. Gumamit ng SSL / TLS kung posible, iwasan ang FTP, HTTP, POP, IMAP, at SMTP, at sa halip ay gamitin ang kanilang mga ligtas na bersyon, tulad ng SFTP, FTPS, HTTPS, POPS, IMAPS, at POPS. Kung ipinaalam sa iyo ng iyong browser na ang sertipiko na inisyu ng isang site ay masama, iwasan mo ito. -

Huwag gumamit ng anumang serbisyo sa IP masking. Ang mga serbisyong ito ay talagang mga proxies. Ang lahat ng iyong data ay dumaan sa mga ito at maaaring maisaulo ng mga site na ito. Ang ilan sa mga ito ay kahit na mga tool na "phishing", iyon ay, maaari silang ipadala sa iyo ang pekeng pahina ng isang site na kung saan ka naka-link para sa iba't ibang mga kadahilanan, hilingin sa iyo na "paalalahanan" ang ilan sa iyong personal na impormasyon sa ilalim ng anumang uri ng paunang salita at pagkatapos ay iugnay ang "magandang" website nang hindi mo napagtanto na iyong ibinigay ang iyong kumpidensyal na impormasyon sa iyong mga estranghero.

- Huwag magpasok ng mga email mula sa mga taong hindi mo kilala.

- Huwag isama ang mga nakalakip na dokumento maliban kung nagmula ito sa mga taong kilala mo at ang pagkakaroon nila ay malinaw na binanggit sa email.

- Ang mga "bug" ng Internet ay magagandang paraan upang mabuo ang iyong kasaysayan ng pag-browse nang walang iyong kaalaman. Magagawa mong i-neutralize ang mga ito sa pamamagitan ng maraming mga extension na iminungkahi ng Firefox at Chrome.

- Kung pamilyar ka sa paggamit ng mga online game na nangangailangan ng ilang mga port upang buksan, sa pangkalahatan ay hindi mo na kailangang isara muli. Tandaan na kung walang aktibong serbisyo, ang mga pagbabanta ay hindi umiiral at kapag ang iyong mga aplikasyon ng paglalaro ay sarado, wala nang makikinig sa mga daloy ng data ng iyong mga port. Para silang sarado.

- Kung gumagamit ka ng isang email sa email, i-configure ito upang ang mga mensahe ng email ay ipinapakita sa dalisay e, hindi sa HTML. Kung hindi mo mabasa ang isa sa mga natanggap na email, nangangahulugan ito na binubuo ito ng isang imahe sa HTML. Maaari kang maging sigurado na ito ay spam o isang patalastas.

- Ang isang solong website ay hindi maaaring suriin ang iyong IP address sa iba pang mga website.

- Huwag hayaang tumakbo ang iyong computer nang walang firewall. Ang mga gumagamit lamang sa network na iyong pinuntahan ay maaaring ma-access ang mga kahinaan sa seguridad. Kung tinanggal mo ang firewall, ang buong Internet ay magiging iyong network at sa kasong iyon, ang isang napaka-matagalang pag-atake ay hindi na magiging problema (ilang segundo nang higit).

- Huwag kailanman gumamit ng maramihang mga detektor ng spyware nang sabay.

- Ang iyong IP address ay ganap na walang gamit sa mga hacker.

- Ang mga may-ari ng website ay hindi maaaring mahusay na masubaybayan ka sa iyong IP address. Sa karamihan ng mga kaso, ang IP address na itinalaga sa iyo ng iyong Internet Service Provider (ISP) ay "pabago-bago". Nagbabago ito sa average sa bawat 48 oras at tanging ang iyong ISP provider lamang ang nakakaalam kung sino ka. Imposible ring imposible para sa kanya na mai-record ang trapiko ng lahat ng kanyang mga customer at makilala ang lahat.

- Kung ang mga port ng isang firewall ay nakabukas, hindi sila magagamit sa mga hacker kung walang masamang serbisyo upang makinig sa kanila.

- Ang isang IP address ay isang address lamang tulad ng iba pa. Ang pag-alam sa iyong pisikal o pang-heograpiyang address ay hindi mapadali ang pagnanakaw ng iyong mga kasangkapan, at ang parehong napupunta para sa iyong data gamit ang isang IP address.