Nilalaman

Sa artikulong ito: Gamit ang Zenmap Gamit ang CommandSiteReferences

Sigurado ka ba medyo nababahala na ang iyong network o network ng iyong kumpanya ay may mga butas sa seguridad? Ang isang network ay ligtas mula sa sandaling walang sinumang maaaring makapasok nang hindi naimbitahan. Ito ay isa sa mga pangunahing aspeto ng seguridad sa network. Upang matiyak, mayroong isang libreng tool: Nmap (para sa "Network Mapper"). Sinusuri ng tool na ito at ang iyong hardware at ang iyong koneksyon upang makita kung ano ang mali. Kaya, ginagawa nito ang isang pag-audit ng mga port na ginamit o hindi, sinusuri nito ang mga firewall, atbp. Ginagamit ng mga dalubhasa sa seguridad ng network ang tool na ito araw-araw, ngunit magagawa mo rin ito sa pamamagitan ng pagsunod sa aming mga rekomendasyon na magsisimula kaagad sa hakbang 1.

yugto

Pamamaraan 1 Paggamit ng Zenmap

-

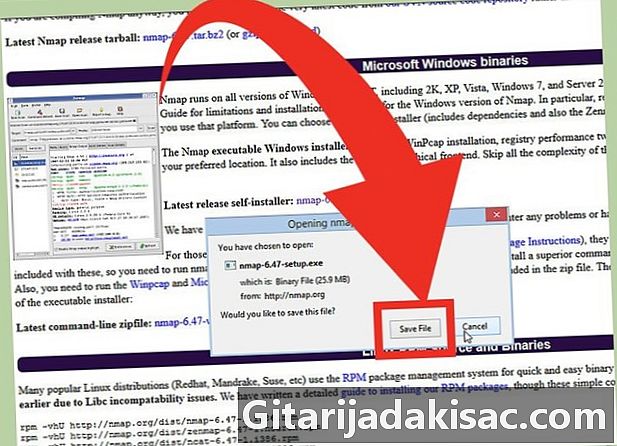

I-download ang installer ng Nmap. Magagamit ito nang libre sa website ng nag-develop. Laging mas mahusay na maghanap ng isang programa sa site ng nag-develop, kaya maiiwasan namin ang maraming hindi kasiya-siya na mga sorpresa, tulad ng mga virus. Sa pamamagitan ng pag-download ng installer ng Nmap, mai-load mo rin ang Zenmap, graphical interface ng Nmap, mas maginhawa para sa mga may mahinang utos ng control.- Magagamit ang Zenmap para sa Windows, Linux at Mac OS X. Sa site ng Nmap, makikita mo ang lahat ng mga file para sa bawat isa sa mga operating system na ito.

-

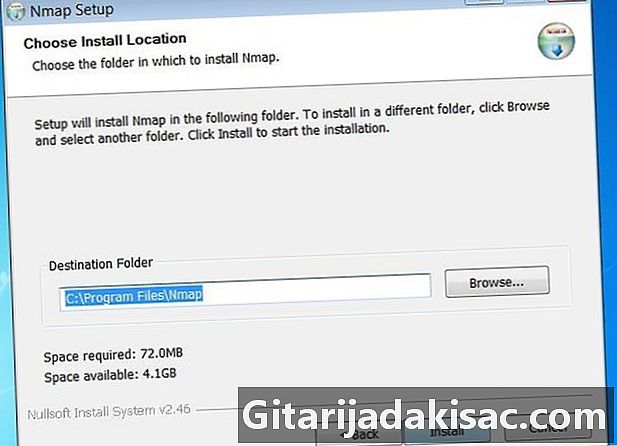

I-install ang Nmap. Patakbuhin ang installer sa sandaling na-load. Tatanungin ka upang piliin ang mga sangkap na nais mong mai-install. Kung nais mong makinabang mula sa kaugnayan ng Nmap, ipinapayo namin sa iyo na alisan ng pansin ang wala. Maging walang takot! Hindi mai-install ng Nmap ang anumang adware o spyware. -

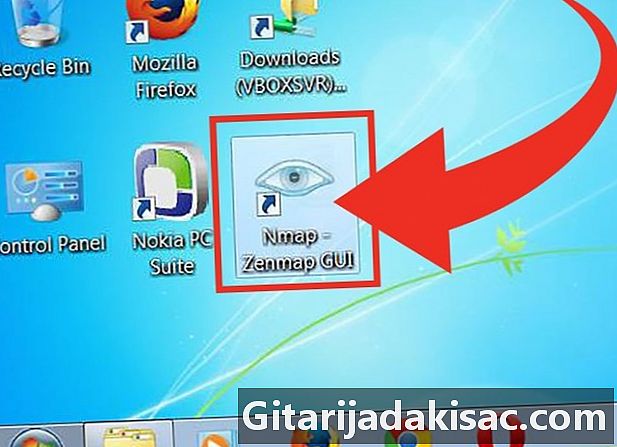

Patakbuhin ang graphical interface na "Nmap - Zenmap". Kung hindi mo pa hinawakan ang mga setting ng default, dapat mong makita ang isang icon sa desktop. Kung hindi man, tumingin sa menu simula. Ang pagbubukas lamang ng Zenmap ay sapat upang ilunsad ang programa. -

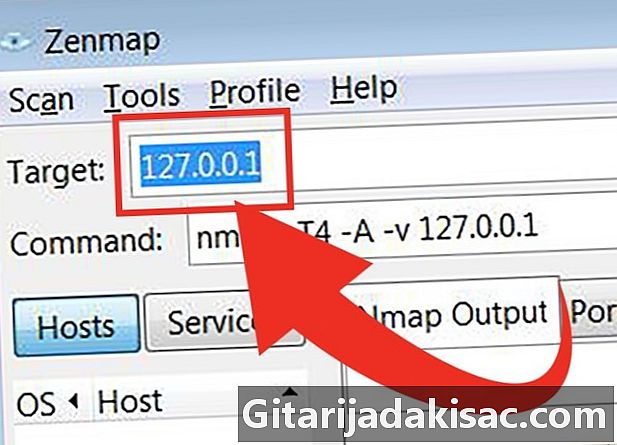

Ipasok ang target na nagsisilbing suporta para sa pag-scan. Pinapayagan ka ng Zenmap na madaling ilunsad ang isang pag-scan. Ang unang hakbang ay ang pumili ng isang target, iyon ay, isang Internet address. Maaari kang magpasok ng isang domain name (halimbawa halimbawa.com), isang IP address (hal. 127.0.0.1), isang network address (hal. 192.168.1.0/24), o anumang kombinasyon mula sa mga adres na ito .- Depende sa target at intensity na napili, ang iyong Nmap scan ay maaaring maging sanhi ng isang reaksyon mula sa iyong ISP (Internet Service Provider) dahil pumapasok ka sa mapanganib na tubig. Bago ang anumang pag-scan, suriin na ang iyong ginagawa ay hindi labag sa batas at hindi lumalabag sa mga tuntunin at kundisyon ng iyong ISP. Nalalapat lamang ito kapag ang iyong target ay isang address na hindi sa iyo.

-

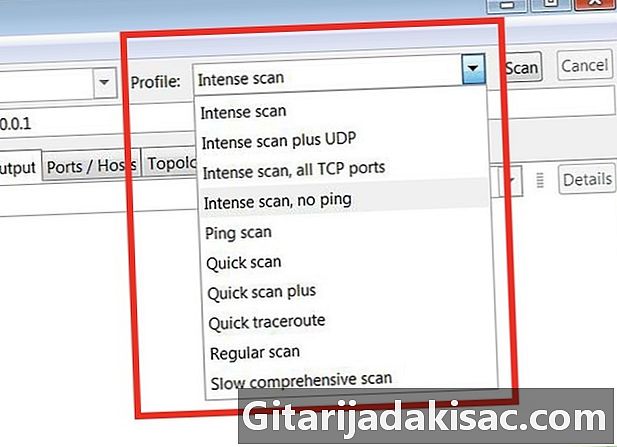

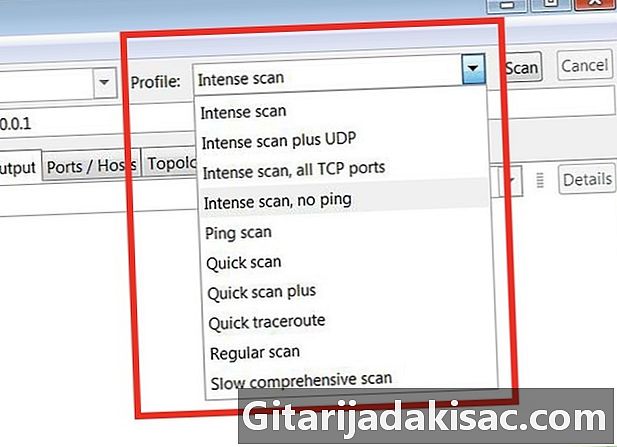

Pumili ng isang profile ng daudit. Sa pamamagitan ng profile, ang ibig sabihin namin ay paunang-natukoy na mga pag-audit na nakakatugon sa mga inaasahan ng pinakadakilang bilang. Sa gayon, hindi kami nag-abala sa isang kumplikado at mahabang setting ng parameter sa command prompt. Piliin ang profile na umaangkop sa iyong mga pangangailangan:- Matinding pag-scan ("Intensive Audit") - Ito ay isang kumpletong pag-audit na suriin ang operating system, ang bersyon nito, ang landas ("traceroute") na hiniram ng isang packet ng data, isang pag-scan ng script. Malakas ang pagpapadala ng data, nililimitahan ang agresibo, at ito, sa loob ng mahabang panahon. Ang pagsusuri na ito ay itinuturing na napaka nakakaabala (posibleng reaksyon ng ISP o target).

- Ping scan ("Ping audit") - Ang pagtutukoy na ito ay nagbibigay-daan upang matukoy kung ang mga host ay online at upang masukat ang daloy ng data na lumipas. Hindi nito mai-scan ang alinman sa mga port.

- Mabilis na pag-scan - Ito ay isang setting upang mabilis na pag-aralan, sa pamamagitan ng napakalaking pagpapadala ng mga packet sa loob ng isang tagal ng panahon, ang napiling mga port.

- Regular na pag-scan ("Klasikong Audit") - Ito ang pangunahing setting. Ibabalik lamang nito ang ping (sa mga millisecond) at iulat ang bukas na mga port ng target.

-

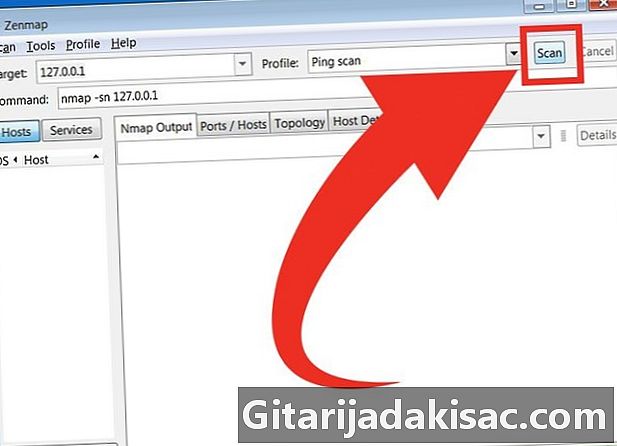

Mag-click sa scan upang simulan ang pagsusulit. Lilitaw ang mga resulta sa ilalim ng tab Output ng Nmap. Ang tagal ng pag-aaral ay nag-iiba ayon sa napiling profile, ang geograpikong distansya ng target at ang istraktura ng network nito. -

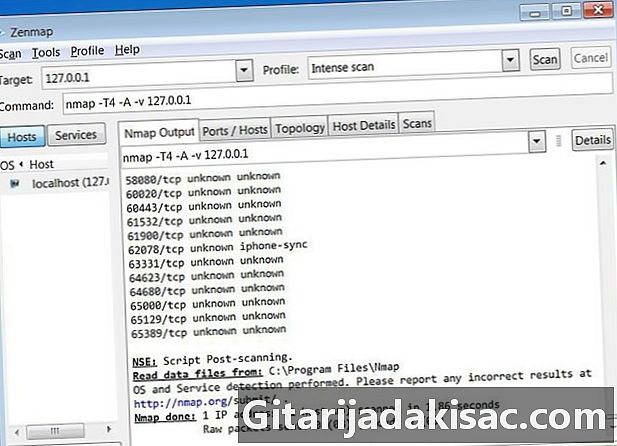

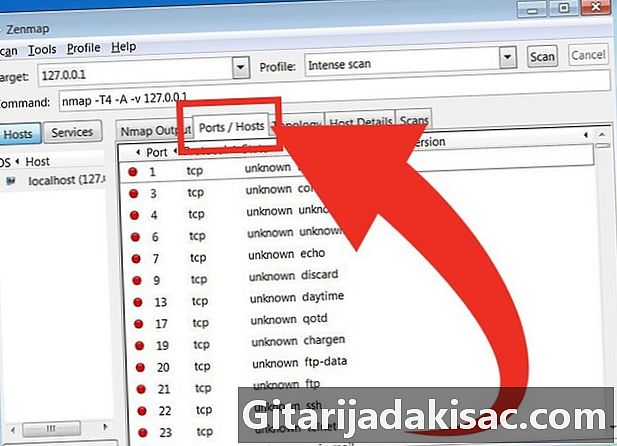

Basahin ang mga resulta. Kapag kumpleto na ang pag-audit, makikita mo Tapos na ang Nmap (Nakumpleto ang Nmap) sa ibaba ng pahina na naka-link sa tab Output ng Nmap. Ang iyong mga resulta ay ipinapakita, depende sa hiniling na pagsusuri. Doon, ipinapakita nang ganap lahat mga resulta, nang walang pagkakaiba. Kung nais mo ang mga resulta ng mga rubric, kailangan mong gamitin ang iba pang mga tab, bukod sa kung saan:- Mga Ports / HostPortsHôtes) - Sa ilalim ng tab na ito, makikita mo ang impormasyong nagreresulta mula sa pagsusuri ng mga port, at mga kaugnay na serbisyo.

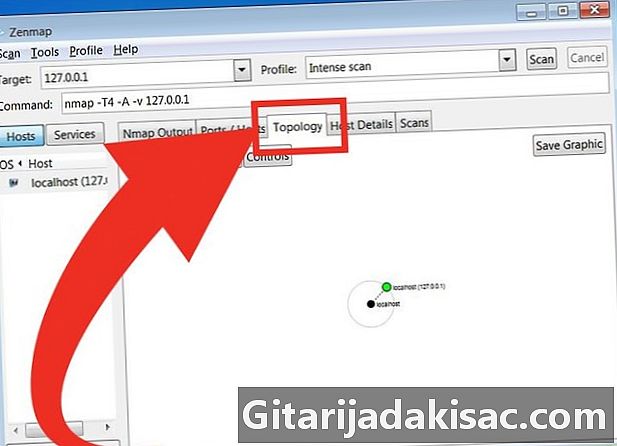

- Topology (Topology ng network) - Ipinapakita ng tab na ito ang graph ng "landas" na kinunan sa pagsubok. Magagawa mong makita ang mga node na nakatagpo sa landas upang maabot ang target.

- Mga Detalye ng HostBreakfast / detalye) - Ang tab na ito ay nagbibigay-daan upang malaman ang lahat tungkol sa target, ang bilang ng mga port, ang mga IP address, ang mga domain name, ang operating system ...

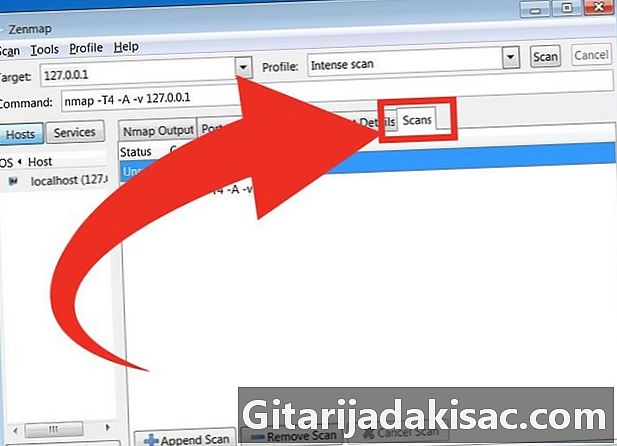

- scan - Sa tab na ito, mababasa mo ang lahat ng mga utos na na-type mo sa mga nakaraang pagsusulit. Kaya, mabilis mong mai-restart ang isang bagong pagsubok sa pamamagitan ng pagbabago ng mga setting nang naaayon.

- Mga Ports / HostPortsHôtes) - Sa ilalim ng tab na ito, makikita mo ang impormasyong nagreresulta mula sa pagsusuri ng mga port, at mga kaugnay na serbisyo.

Pamamaraan 2 Gamit ang command prompt

- I-install ang Nmap. Bago mo gamitin ang Nmap, dapat mong i-install ito upang ilunsad ito mula sa linya ng command ng iyong operating system. Ang Nmap ay tumatagal ng kaunting puwang sa iyong hard disk at libre ito (upang mai-load sa site ng nag-develop). Narito ang mga tagubilin ayon sa operating system na sa iyo:

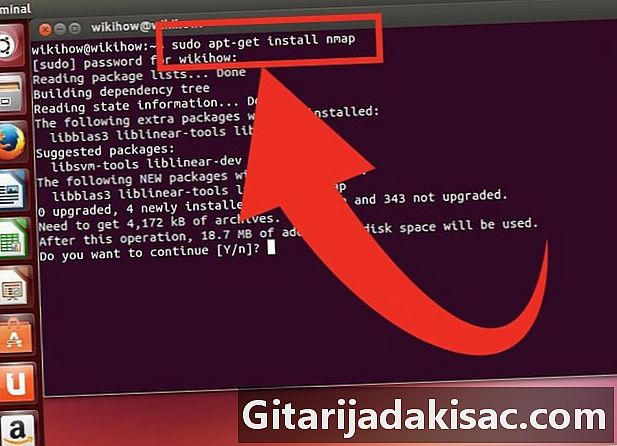

- Linux - I-download ang Nmap mula sa isang repositoryo ng APT at i-install ito. Magagamit ang Nmap sa karamihan sa mga pangunahing repositori ng Linux. Upang gawin ito, ipasok ang utos na naaayon sa iyong pamamahagi:

- para sa Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bits) Orpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bits) - para sa Debian, Ubuntu

sudo apt-get install nmap

- para sa Red Hat, Fedora, SUSE

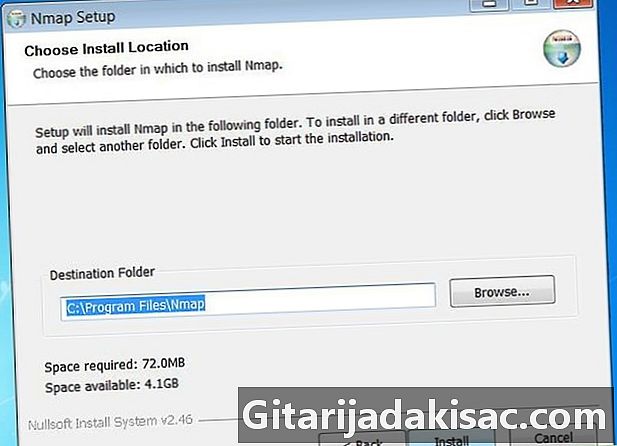

- Windows - I-download ang installer ng Nmap. Ito ay libre sa website ng nag-develop. Laging mas mahusay na maghanap ng isang programa sa site ng nag-develop, kaya maiiwasan namin ang maraming hindi kasiya-siya na mga sorpresa, tulad ng mga virus. Pinapayagan ka ng installer na mabilis mong mai-install ang online na mga tool sa utos ng Nmap nang hindi nababahala tungkol sa pag-decompress ng tamang folder.

- Kung hindi mo nais ang Zenmap GUI, i-uncheck lang ang isang kahon sa panahon ng pag-install.

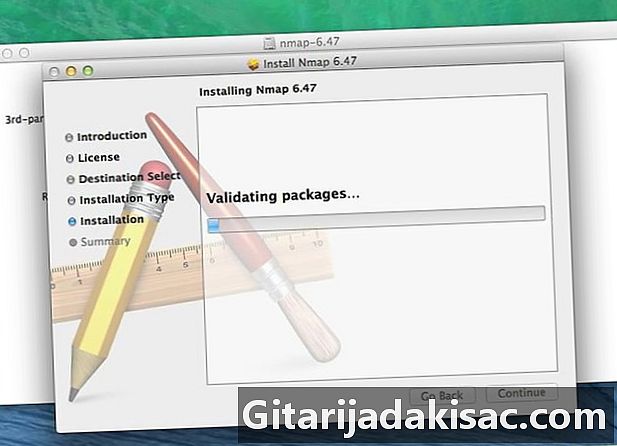

- Mac OS X - I-download ang imahe ng disk sa Nmap. Ito ay libre sa website ng nag-develop. Laging mas mahusay na maghanap ng isang programa sa site ng nag-develop, kaya maiiwasan namin ang maraming hindi kasiya-siya na mga sorpresa, tulad ng mga virus. Gamitin ang built-in na installer upang mai-install nang malinis at madali ang Nmap. Tumatakbo lamang ang Nmap sa OS X 10.6 o mas bago.

- Linux - I-download ang Nmap mula sa isang repositoryo ng APT at i-install ito. Magagamit ang Nmap sa karamihan sa mga pangunahing repositori ng Linux. Upang gawin ito, ipasok ang utos na naaayon sa iyong pamamahagi:

- Buksan ang iyong command prompt. Ang mga utos ng Nmap ay nai-type sa command prompt, at lumilitaw ang mga resulta habang sumasabay ka. Ang Laudit ay maaaring mabago sa pamamagitan ng mga variable. Maaari kang magpatakbo ng isang pag-audit mula sa anumang direktoryo.

- Linux - Buksan ang terminal kung gumagamit ka ng isang GUI para sa pamamahagi ng Linux. Ang lokasyon ng terminal ay nag-iiba ayon sa pamamahagi.

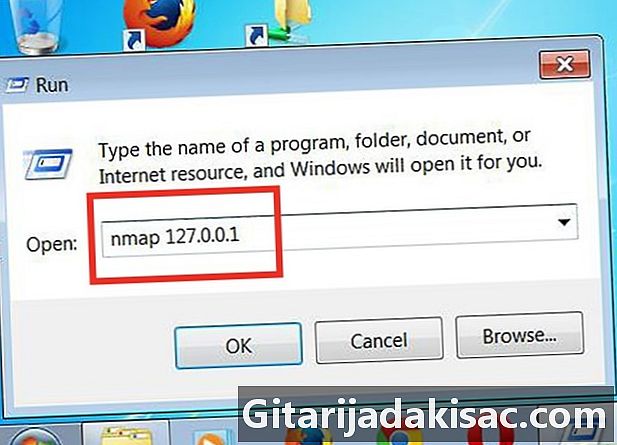

- Windows - Ang pag-access ay ginagawa sa pamamagitan ng sabay na pagpindot sa key Windows at ang pagpindot R, pagkatapos mong i-type cmd sa bukid magsagawa. Sa Windows 8, kailangan mong sabay-sabay pindutin ang key Windows at ang pagpindot X, pagkatapos ay piliin Command Prompt sa menu. Maaari kang magpatakbo ng isang audit sa Nmap mula sa anumang direktoryo.

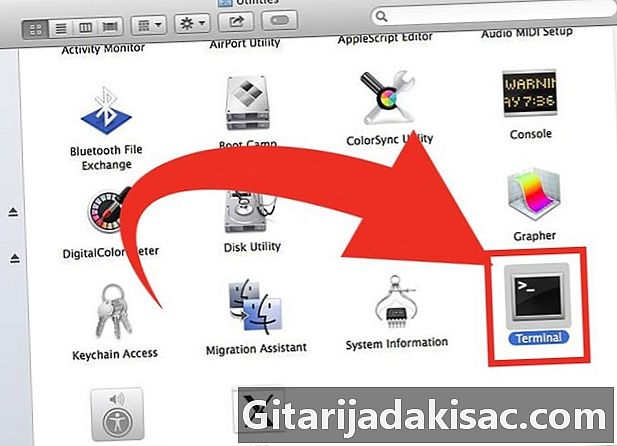

- Mac OS X - Buksan ang gumagamit terminal matatagpuan sa subfolder Mga Utility ng file aplikasyon.

- Linux - Buksan ang terminal kung gumagamit ka ng isang GUI para sa pamamahagi ng Linux. Ang lokasyon ng terminal ay nag-iiba ayon sa pamamahagi.

-

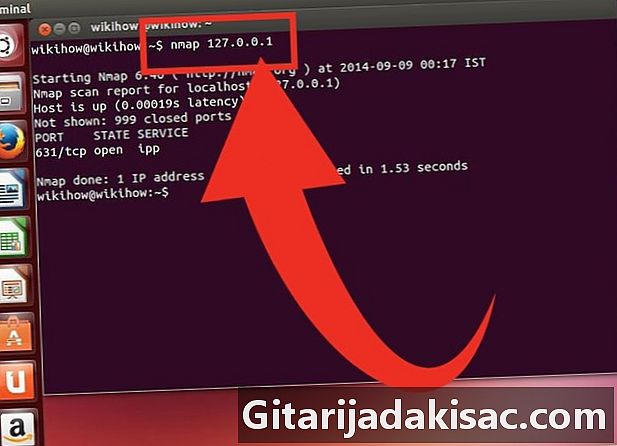

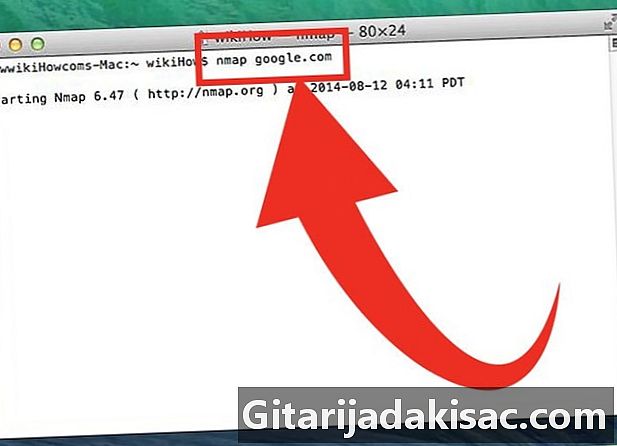

Magpatakbo ng isang pag-audit ng mga port ng iyong target. Upang magsimula ng isang klasikong pag-audit, urinmap. Mong i-ping ang target at subukan ang mga port nito. Ang ganitong uri ng pag-audit ay napakabilis na nakita. Ang ulat ay ipapakita sa screen. Kailangan mong i-play sa scroll bar (kanan) upang makita ang lahat.- Depende sa napiling target at ang intensity ng poll (halaga ng mga packet na ipinadala bawat millisecond), ang iyong pagsusuri sa Nmap ay maaaring maging sanhi ng isang reaksyon mula sa iyong ISP (Internet Access Provider), habang pinapasok mo doon sa mapanganib na tubig. Bago ang anumang pag-scan, suriin na ang iyong ginagawa ay hindi labag sa batas at hindi lumalabag sa mga tuntunin at kundisyon ng iyong ISP. Nalalapat lamang ito kapag ang iyong target ay isang address na hindi sa iyo.

-

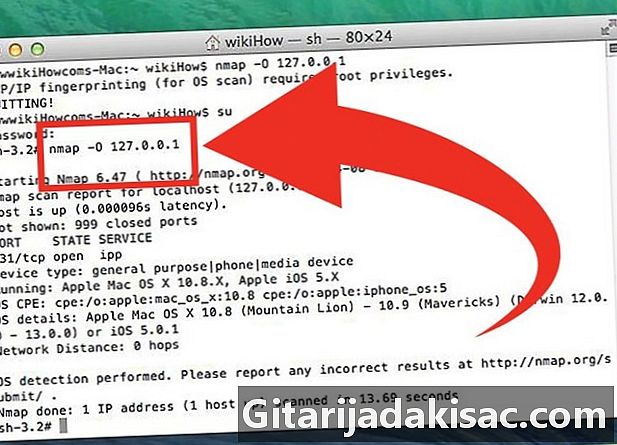

Baguhin ang iyong orihinal na pag-audit. Mayroong mga variable na maaaring mai-type sa command prompt upang baguhin ang mga parameter ng mag-aaral. Magkakaroon ka ng alinman sa higit pang mga detalye o mas kaunti. Ang pagbabago ng mga variable ay nagbabago sa antas ng panghihimasok sa mag-aaral. Maaari kang mag-type ng ilang mga variable nang isa hanggang sa paghiwalayin mo ang mga ito sa pamamagitan ng isang puwang. Inilalagay ang mga ito bago ang target, tulad ng sumusunod:nmap.- -ss - Ito ang setting para sa isang pagsusulit sa SYN (semi-open). Ito ay hindi gaanong nakakaabala (at samakatuwid ay hindi gaanong nakikita;) kaysa sa isang klasikong pag-audit, ngunit mas matagal. Ngayon, maraming mga firewall ang nakakakita ng mga uri ng pagsusulit -ss.

- -sn - Ito ang setting para sa isang ping. Ang mga port ng Laudit ay hindi pinagana at malalaman mo kung ang iyong host ay online o hindi.

- -O - Ito ang setting upang matukoy ang operating system. Sa gayon, malalaman mo ang operating system ng iyong target.

- -Isang - Ang variable na ito ay nag-trigger ng ilan sa mga pinaka-karaniwang pag-audit: pagtuklas ng operating system, pagtuklas ng bersyon ng operating system, pag-scan ng script at landas na hiniram.

- -F - Sa variable na ito, ikaw ay nasa «mabilis» mode, nabawasan ang bilang ng mga hiniling na port.

- -v - Binibigyang-daan ka ng variable na ito na magkaroon ng mas maraming impormasyon, at sa gayon ay makagawa ng mas masusing pagsusuri.

-

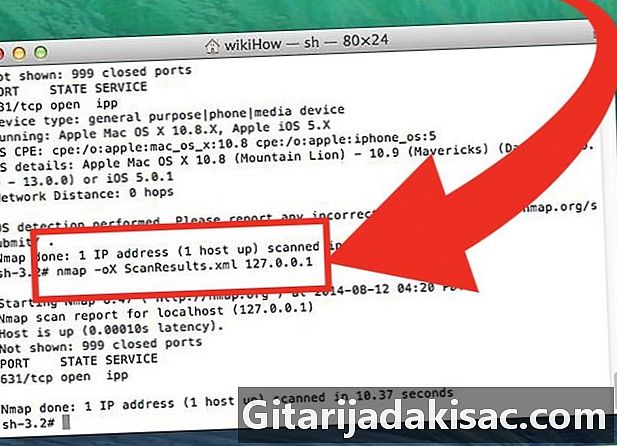

I-edit ang iyong ulat bilang isang XML file. Ang mga resulta ay maaaring mai-edit bilang isang XML file na maaaring mabasa ng anumang browser sa Internet. Para sa mga ito, kinakailangan na gamitin sa panahon ng setting ng parameter na variable -oX, at kung nais mong pangalanan ito kaagad, gamitin ang sumusunod na utos:nmap -oX Mga Resulta ng Pag-scan.xml.- Ang file na XML na ito ay maaaring mai-save saanman gusto mo at nasaan ka man.